Qubes OS 4.1 es la última versión de la distribución basada en Fedora y fuertemente centrada en la seguridad a través del concepto de sandbox (o aislamiento). Para ello emplea una tecnología muy común en ese frente, las máquinas virtuales, las cuales en el sistema que nos ocupa tienen perfiles asignados y se distribuyen en diferentes dominios gestionados por el hipervisor Xen. De cara a la usabilidad, lo que hace Qubes OS es facilitar al máximo el uso del hipervisor Xen para obtener entorno de aislamiento.

Lo primero que sobresale de Qubes OS 4.1 es el qube (un compartimento que es una máquina virtual de Xen) de la Interfaz Gráfica de Usuario, que está separado del dom0 (el qube administrador) y se encarga de manejar todas las tareas relacionadas con la pantalla y algunas de administración del sistema. Esta separación debería de aislar dom0 de forma más segura mientras que se otorga más flexibilidad con las interfaces gráficas.

En segundo lugar tenemos a Qrexec, un mecanismo de Llamada de Procedimiento Remoto (RPC) que permite a un qube hacer algo dentro de otro qube. Qrexec se encarga de hacer cumplir “quién puede hacer qué y dónde”, y en Qubes OS 4.1 ha traído mejoras importantes que abarcan el rendimiento, el soporte de servicios de socket y notificaciones de políticas que facilitan la detección de problemas.

Se han incluido tres nuevos tipos de plantillas de Gentoo y una estructura avanzada para la construcción y pruebas automatizadas, siendo todo eso también compatible con la construcción y prueba de Arch Linux y el propio kernel Linux.

Los responsables de Qube OS también han destacado el trabajo en torno a la Integración Continua (CI) y las compilaciones reproducibles a través de GitLab, ya que migraron de la estructura de CI de Travis a la de GitLab a finales del año 2020, y han recordado el trabajo que están realizando con el propósito de hacer compilaciones reproducibles para Debian. Qubes OS 4.1 emplea el kernel Linux 5.10 por defecto, Xen 4.14, el qube dom0 está construido con Fedora 32 y trae plantillas de Fedora 34, Debian 11 y de Whonix 16 Gateway y Workstation.

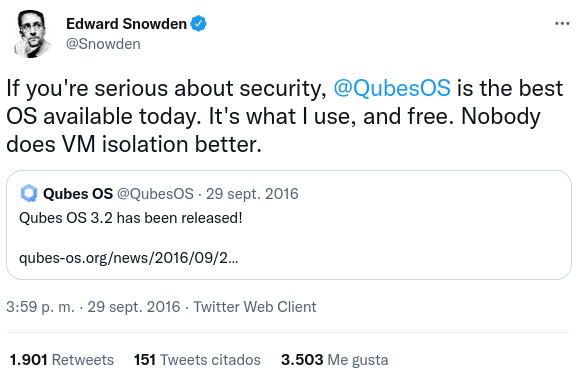

Aunque Qube OS es un sistema centrado en la seguridad, sus responsables son conscientes de que nada es perfecto, así que lo describen como “un sistema operativo razonablemente seguro”. Por otro lado, fue elogiado por Edward Snowden, quien dijo que “nadie realiza mejor el aislamiento con máquinas virtuales”.

Todos los detalles sobre Qubes OS 4.1 están disponibles en el anuncio oficial y las notas de lanzamiento, mientras que el sistema puede obtenerse a partir de la sección de descargas del sitio web oficial del proyecto. Os dejamos con las instrucciones de instalación, las cuales pueden resultar familiares para aquellos que estén habituados a usar sistemas del espectro Red Hat.