Según se ha sabido esta semana, dos investigadores independientes han descubierto diversas vulnerabilidades en Intel Management Engine (ME), un subsistema que consta de su propio procesador y que está incluido en la mayoría de chips de Intel desde hace aproximadamente una década. Un subsistema empleado de manera adicional durante el proceso de arranque del dispositivo y que requiere de su propio firmware, he ahí el problema.

En concreto han sido los investigadores Mark Ermolov y Maxim Goryachy de Positive Technologies Research los responsables del descubrimiento, que tal y como la propia Intel ha reconocido afectaría a diferentes series y familias de procesadores de Intel, incluyendo:

- Intel Core de sexta, séptima y octava generación.

- La familia de productos Intel Xeon Processor E3-1200 v5 y v6.

- La familia de productos Intel Xeon Processor Scalable.

- La familia Intel Xeon Processor W.

- La familia Intel Atom C3000 Processor.

- El serie Apollo Lake Intel Atom Processor E3900.

- Apollo Lake Intel Pentium.

- Las series de procesadores Celeron N y J.

Es importante tener en cuenta que no todas las vulnerabilidades afectan a todas las CPU, sino que cada familia y serie tiene las suyas, abriendo en según qué caso la puerta a escaladas de privilegios, ejecución de código arbitrario, cuelgues del sistema e incluso espiar en las comunicaciones. No obstante, la mayoría requieren de acceso físico al ordenador, aunque hay algunas que pueden ser explotadas si el atacante tiene acceso remoto como administrador del sistema.

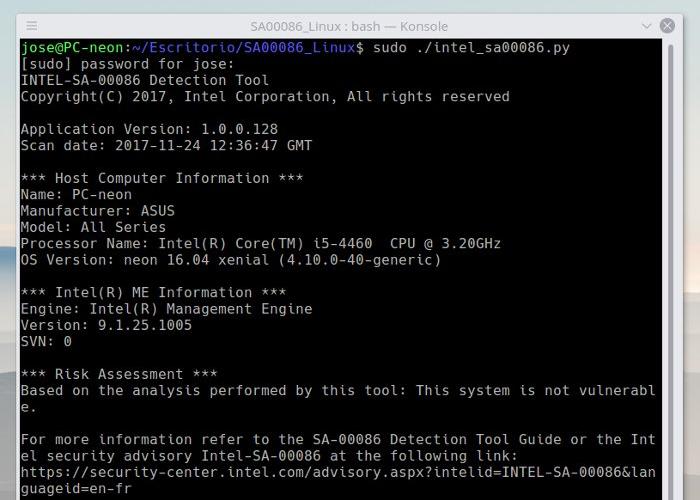

Debido a la gran cantidad de series de CPU afectadas por las vulnerabilidades, Intel ha publicado una herramienta para Linux y Windows para que los usuarios puedan comprobar si están afectados, además de anunciar una profunda revisión de la seguridad ofrecida por Intel Management Engine (ME), Intel Trusted Execution Engine (TXE) y Intel Server Platform Services (SPS).

La herramienta para Linux está hecha con Python y tiene que ser utilizada desde consola. Tras descomprimir el fichero tar.gz el usuario solo tendrá que dirigirse a la carpeta mediante consola, pudiendo abrirla también en muchas distribuciones desde el menú contextual del explorador de archivos, y desde ahí ejecutar el fichero intel_sa00086.py con privilegios de administrador:

./intel_sa00086.py

Nosotros la hemos probado sobre Intel Core i5 de cuarta generación, que no está afectada por los problemas mencionados en esta entrada, así que el resultado ha sido que “este sistema no es vulnerable.”

En caso de dar positivo en el test habría sería proceder a la actualización del firmware para parchear los problemas de seguridad. Otra vía puede ser la inhabilitación completa de ME, pero os avisamos de que los pasos son realmente complicados y que requieren de profundos conocimientos, además de que el precio de no hacerlo correctamente podría ser el dejar el ordenador inutilizable.